英特尔在本周承认,近年来它出售的部分PC芯片都存在多个严重的软件安全缺陷。因其在桌面处理器市场上占据80%以上的份额,工作站、服务器等行业的份额更是高达90%以上,影响力不可谓不大。由于英特尔处理器的普及程度,导致英特尔处理器的用户人人自危,万一他们的处理器有漏洞会导致主机不安全怎么办?

我们先来回顾一下这个漏洞是怎么被发现的:

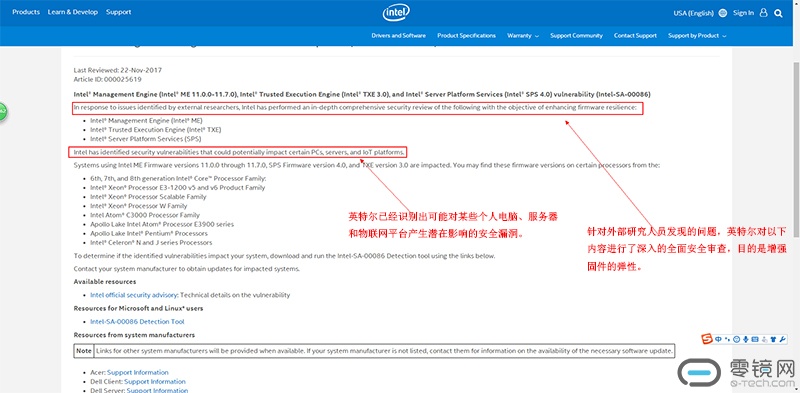

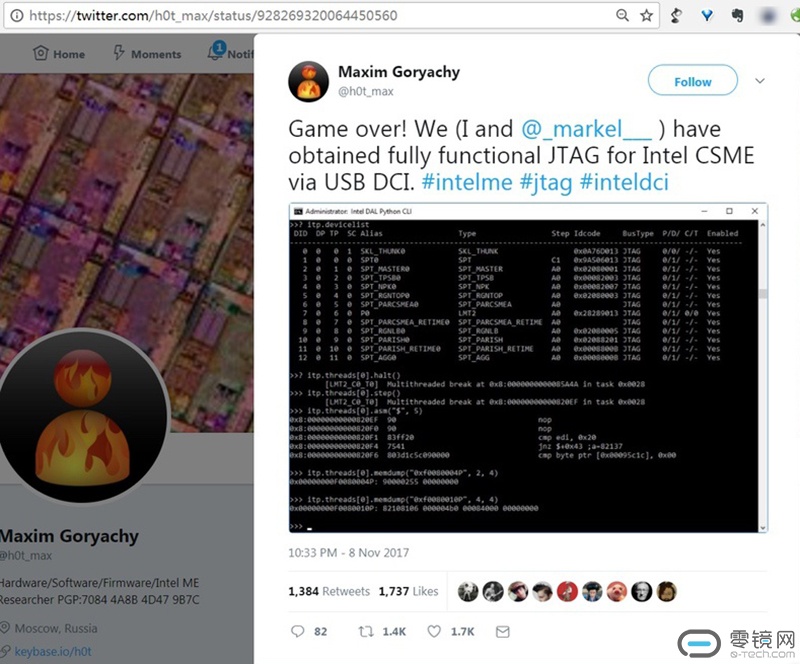

安全公司 Positive Technologies 表示他们已能够通过 USB 接口,在运行 IME 的计算机上执行未经签名的代码,这才引起了英特尔的重视,然后在近日发布了声明。 其实早在这家安全公司发布声明之前,谷歌就已经发现?IME 运行的是一个名为 MINIX 的操作系统,Google团队经过研究后发现英特尔近几年处理器所用的管理引擎“ME”其实是一套完整的迷你操作系统MINIX,拥有超过一般操作系统内核运行的Ring 0级别(你能够实际访问的最低的 “Ring” )的Ring -3(负数3)级别。要知道,我们日常的程序权限级别都是Ring 3,操作系统内核运行在Ring 0,这也是一般用户能够接触到的最低权限,MINIX则竟然深入到了Ring -3。

这意味着该系统即便是在休眠乃至关机状态下,MINIX都在不间断运行,因为 IME 要在处理器启动的同时就开始执行管理工作,还要负责芯片级的安全功能。Ring设计的初衷是将系统权限与程序分离出来,使之能够让OS更好的管理当前系统资源,也使得系统更加稳定。

Google研究后发现,MINIX Ring -3权限级别拥有完整的网络堆栈、文件系统、USB/网络等大量驱动程序、Web服务器。这就意味着,MINIX本身就是个独立于计算机系统之外的完整小王国,想干什么都行,甚至是在你关机状态下架设一个联网服务器!

这就使得MINIX拥有至高无上的地位,而且不管你的电脑里装的是Windows、Linux、macOS,都有一个它在默默运行,使之成为名副其实的全球第一系统。如果这样的系统被外部攻击,比如植入Rootkit恶意软件什么的,用户是百分之百没有任何办法的,因为谁都没有途径去访问它。 由于英特尔从未对外公开过MINIX 相关信息,研究人员担心,如此级别的核心系统如果存在任何安全隐患,威胁将是空前的,甚至无可防御。而谷歌一直都在尝试着从自家服务器的 CPU 中移除 MINIX,但是却没能成功。而在这次英特尔宣布 IME 存在漏洞之后,谷歌也第一时间停止了 IME 固件。

由于英特尔从未对外公开过MINIX 相关信息,研究人员担心,如此级别的核心系统如果存在任何安全隐患,威胁将是空前的,甚至无可防御。而谷歌一直都在尝试着从自家服务器的 CPU 中移除 MINIX,但是却没能成功。而在这次英特尔宣布 IME 存在漏洞之后,谷歌也第一时间停止了 IME 固件。

紧张你家的电脑?

对于这样的事件,英特尔处理器广泛的用户均表示非常关注。那么事实是否真的像网络传闻中所言:“无敌了”呢?在如洪水猛兽的新闻疯狂转载中,作为读者你得有自己的思考……

处理器安全漏洞和我们熟悉的“软件那样子的安全漏洞”一样吗?软件层面的很多安全漏洞都是因为我们软件写的不好导致的,而CPU的漏洞跟代码的漏洞还真不太一样。

著名的“奔腾浮点数漏洞”这样的bug算不算安全漏洞?当然算,因为它严重影响了计算安全,某种意义上就是安全漏洞了。既然这样的漏洞都出现过,那更直接的“安全漏洞”也不是不可能发生。像Ring这种东西的硬件实现出了bug的话,就是严重的安全问题了。

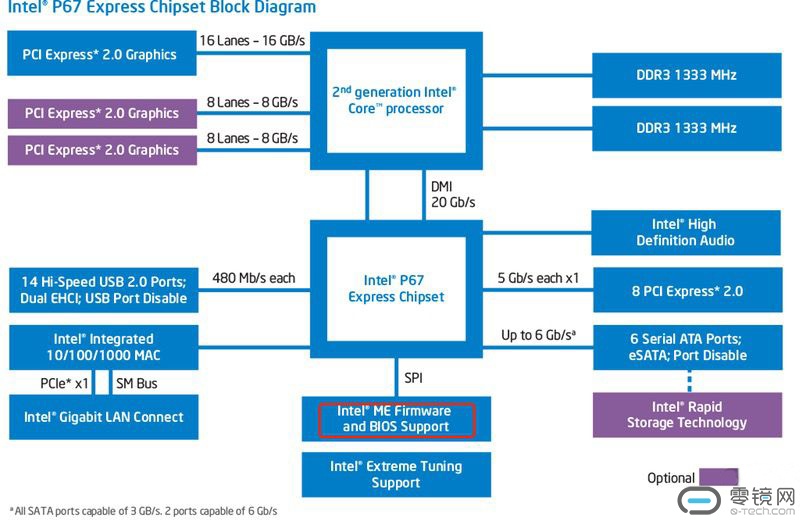

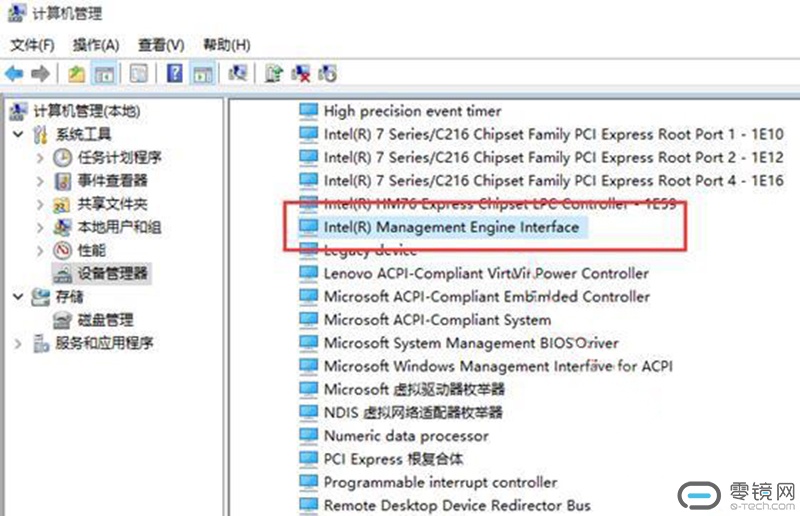

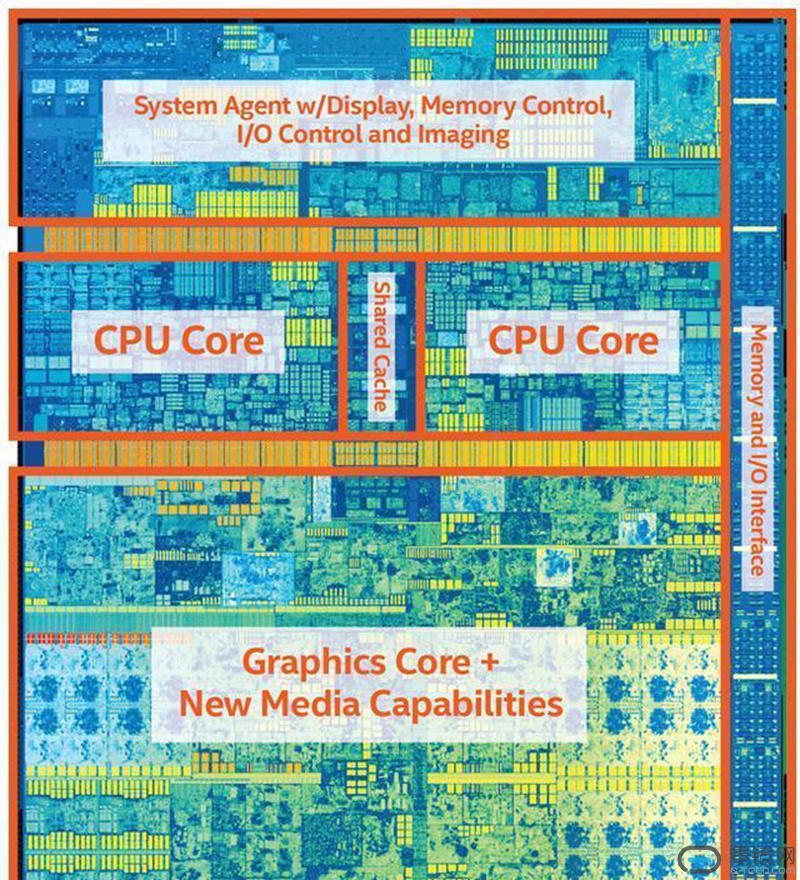

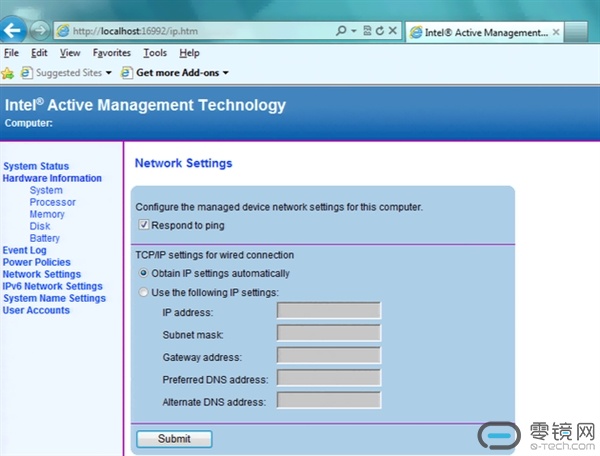

英特尔被曝漏洞的是 IME ,被嵌入在x86内部,运行自己的封闭源代码固件,是一个隐秘的子系统。这个子系统像CPU里的另一个独立的CPU,既不能被禁用,也无法从中获取到封闭专有代码。虽然大多数漏洞都需要在本地利用,但因为ME管理引擎也支持AMT主动管理技术,远程发起攻击的可能性也非常大。如这样一个系统无法审核防火墙的安全状况就有可能会变成一个不可删除的恶意软件。

为了让AMT拥有这些远程管理功能,在不通过x86 CPU 授权的情况,用IME平台可以连接到内存的任何一个部分,并在网络介面上建立一个TCP/IP服务器接口。不论操作系统是否运营防火墙,都可以在这个服务器接口收发通讯。英特尔称,这是一个通过主动管理技术(AMT)收费的系统,用于大企业远程管理他们的电脑。该漏洞主要存在英特尔管理引擎( IME )的主动管理(AMT)、服务器管理组件(ISM)、以及英特尔小企业技术(SBT)中,普通个人电脑PC由于没有相应模块,所以不会被远程控制提权。

所以,普通吃瓜群众看看热闹就行了,英特尔强调这个漏洞并不影响消费级CPU,也就是说AMT、SBT、ISM等技术是不支持消费级处理器的,你可以放心啦!

既然出现问题那么英特尔又会拿出什么解决方案?

据了解,这个问题已经出现了好久了,是英特尔故意为之?其实但凡有点电脑常识的人都知道,硬件都是可以破解的,所以肯定会有安全漏洞,不过破解硬件漏洞的成本要远远大于破解软件漏洞的成本。毕竟,找到软件漏洞,可以各种反编译。

ASIC在流片之前都会进行好多次测试,先进行仿真,然后拿FPGA进行测试,再进行样片流片,所有的重要漏洞修改完了之后,才会进行最后的流片。但是那也不代表就没有漏洞了。目前的CPU都不会等到完全测完没有漏洞才上市,而是先测试个大半,然后上市,由用户反馈之后,修复了漏洞,再进行重新流片,反复迭代。

如果只是说漏洞,那自然是无穷无尽的。事实上,目前的IC测试都无法对所有逻辑进行全面覆盖,尤其是大型的CPU,能够覆盖到60%就已经非常不错了,所以bug是测不尽的,只要不是严重的漏洞,搞IC的人可能都懒得改。所以严格说起来,目前所有的CPU肯定都有漏洞,只不过不那么容易出现。

目前,英特尔公布的漏洞相关细节信息仍然很有限,到底有多大影响还不得而知,但从安全公告描述看,严重程度恐怕会超出一般人想象,而且需要一段时间才会完全显现出来。况且,作为发现者的一线互联网巨头企业,Google即便坐拥了全球众多优秀的研发人才,也并没有给出合理的解决方案。

由于英特尔处理器的市场高占有率和高流通率,这类问题实在是很难解决。不过英特尔也拿出了积极地态度,英特尔称已经开发了补丁,但需要厂商配合部署。联想是目前唯一明确表示愿意协助用户升级的,其他厂商则只是公布了一些修复措施。同时英特尔也公布了一个检测工具,可以帮助Windows、Linux用户检测自己的处理器是否有影响。更关键的是,处理器漏洞不像系统漏洞那样打个补丁,用户更新下就完了。企业用户或者小型办公用户可以去Intel相关网页查询具体事宜,包括如何确定自己的处理器是否受到影响,并及时升级固件以消除隐患。

果仁观点:

一个持续将近10年的漏洞,英特尔不可能是现在才发现吧,要知道这个漏洞是无意中出现的还是特意留下的“后门”还真不好说呢。此外,拥有这类处理器的厂商不止英特尔一家,不知道AMD的处理器如何呢?是否面临着同样的问题呢?

值得一提的是,基于安全考虑,国家一直大力支持处理器国产化,龙芯也是在这样的战略考量之下诞生的吧!经此一事,处理器国产化也基本走上了类似国产数据库的道路,因此可以预见,接下来就将是处理器开始逐渐过渡到国内产品的阶段。大家是如何看的呢?

(本文章转载自机智果仁)

横排-无底-140x48mm-04-1.png)

竖排-无底白字-280x96mm-04.png)